Es sind schwierige Zeiten: IT wird für jedes Unternehmen immer wichtiger, gleichzeitig steigt die Anzahl an Bedrohungen, denen man ausgesetzt ist, und es fehlt schon an Personal um die normalen Tätigkeiten des „daily business“ abzuarbeiten. Neues Personal zu finden um mit den steigenden Anforderungen zurechtzukommen scheint aktuell fast unmöglich zu sein. Und die Lage noch verschärfend, kommen vom Gesetzgeber neue Anforderungen hinzu (z.B. NIS 2), welche viele Unternehmen zu weiteren Adaptionen und Optimierungen zwingen.

Um diese Herausforderungen zu meistern, führt kein Weg an möglichst viel Vereinfachung und Automatisierung vorbei. In diesem Blog beschäftigen wir uns mit diesen Möglichkeiten in Bezug auf die Verwaltung von Netzwerken und die Netzwerksicherheit.

Netzwerke und Sicherheit

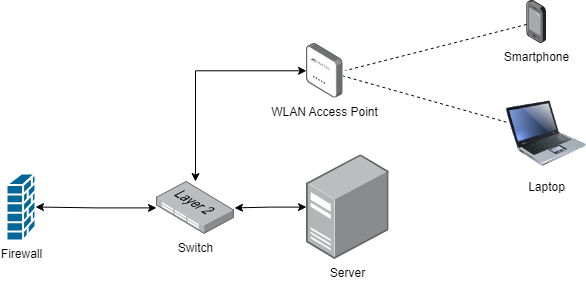

Nehmen wir einen einfachen Netzwerkaufbau her, den man bei einem österreichischen KMU oft vorfindet:

Abb. 1: Typischer Aufbau eines Netzwerks bei einem KMU in Österreich

Es gibt

- eine Firewall von Hersteller A

- einen Switch von Hersteller B

- einen Server

- Endgeräte (Smartphones, Laptops), welche über einen nicht verwalteten Accesspoint von Hersteller C in dasselbe Netz wie der Server verbunden sind.

So haben wir in einem kleinen Netzwerk schnell einmal mehrere verschiedene Hersteller, und oftmals befindet sich auf den Netzwerkgeräten noch die Standardkonfiguration bzw. wurden nicht einmal die Zugänge geändert. Da auf den Geräten meist auch keine Sicherheitsupdates eingespielt werden, ist solch ein Netzwerk das ideale Umfeld für diverse Malware.

Malware ist ein Sammelbegriff für jede Art von Schadsoftware, die entwickelt wurde, um Ihr Gerät ohne Ihr Wissen zu infiltrieren, Schäden und Unterbrechungen zu verursachen oder Daten zu stehlen

Ohne entsprechenden Schutz kann sich Malware komplett unbemerkt ausbreiten und auf den richtigen Moment für einen Zugriff warten.

Selbst für den ordentlichen Betrieb eines so kleinen Netzwerks, bräuchte man schon einen Experten für zumindest drei verschiedene Hersteller – so jemanden zu finden ist kein leichtes Unterfangen.

Genau aus diesem Grund sollte man gerade bei kleinen Netzwerken darauf achten, möglichst Geräte vom gleichen Hersteller zu verwenden. Dies erhöht die Übersicht und vereinfacht die Verwaltung enorm.

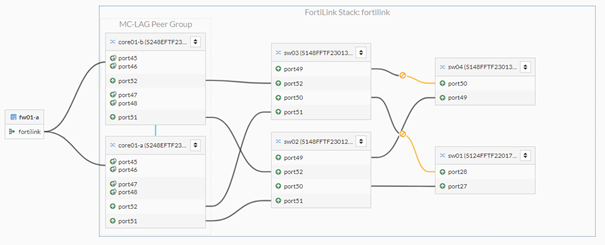

So kann beispielsweise eine Firewall des Herstellers Fortinet (FortiGate) als Controller für diverse Netzwerkkomponenten agieren. Es können Switches (FortiSwitch) und WLAN Access Points (FortiAP) mit Plug’n’Play angebunden und zentral verwaltet werden – es kommt dabei die automatisch konfigurierte Schnittstelle FortiLink zur Anwendung. Dies vereinfacht die initiale und laufende Konfiguration, aber auch das Einspielen von Updates enorm.

Abb. 2: Visualisierung der Verbindungen zwischen einer FortiGate Firewall und FortiSwitches

Visualisierungen von Verbindungen

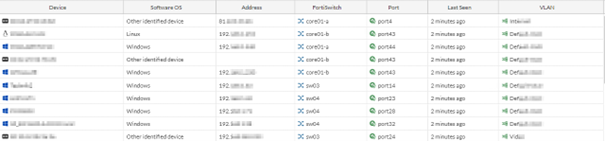

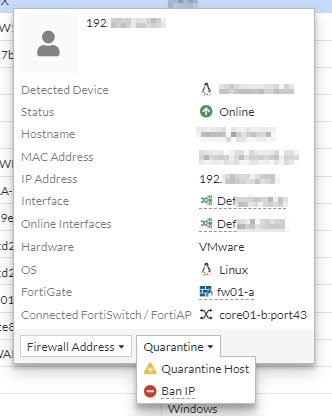

Durch die Möglichkeit der Visualisierung der Verbindungen zwischen den Netzwerkkomponenten auf der FortiGate, sieht man auf einen Blick, welche Pfade zwischen den Komponenten verwendet und welche blockiert werden. Da die FortiGate Firewall, die FortiSwitches und die FortAPs die verbundenen Netzwerkteilnehmer analysieren, gibt es auch eine einfach zu verstehende Übersicht über alle aktiven (und auch aktuell inaktiven) Teilnehmer am Netzwerk UND auch darüber, wie die Teilnehmer mit dem Netzwerk verbunden sind. Mit nur einem Klick kann der Zugriff durch verdächtige Geräte sofort blockiert werden.

Abb. 3: Visualisierung von Teilnehmern eines Netzwerks auf einer FortiGate mit Informationen zum Teilnehmer, Betriebssystem, IP-Adresse, verbundenen Switch, Port und VLAN

Abb. 4: Details zu einem Netzwerkteilnehmer mit Möglichkeit zur einfachen Blockierung des Netzwerkzugriffs über eine FortiGate Firewall

Nicht nur vereinfacht die „single-vendor“ Strategie den initialen Aufbau bzw. die Erweiterung von Netzwerken, es ermöglicht auch eine drastisch vereinfachte, laufende Betreuung und senkt damit deutlich das Risiko für einen Sicherheitsvorfall und natürlich die Kosten für Netzwerk und IT Sicherheit.

Aufbauend auf diese Komponenten gibt es noch weitere Lösungen, die, zugeschnitten auf die genauen Anforderungen, das Risiko eines Sicherheitsvorfalls noch weiter senken. Dazu zählen unter anderem Virenschutz – sowohl im Netzwerk als auch auf den Endgeräten -, Spamschutz, DNS-Schutz, IPS und Webfilter.

Fazit:

Netzwerksicherheit ist keine Option, sondern eine Notwendigkeit in der heutigen digitalen Ära. Allein durch eine durchdachte und solide Netzwerk-Basis lässt sich auch mit wenig Personalressourcen ein hohes Niveau an Sicherheit erreichen. Über die individuellen Möglichkeiten für ihr Unternehmen beraten wir Sie gerne in einem persönlichen Gespräch.